Jede Aktivität bringt grundlegende Rechte zum Erstellen, Ändern und den Berechtigungen zum Sehen und Bearbeiten mit. Hier möchten wir Ihnen die verschiedenen unterschiedlichen Reche für Aktivitäten erklären.

| Anwender |

Das Modul Aktivitätenrechte #

Erweiterung Rechte für Aktivitäten ist eine Zusatzfunktion, welche die allgemeinen Objektrechte um feine Einstellungsmöglichkeiten für alle Aktivitäten und E-Mails erweitern. Während man eine verhältnismäßig überschaubare Anzahl von Objekten, wie z.B. Kontakte, Verträge oder Projekte hat, kommen schnell zehntausende Aktivitäten in Form von Anrufen, Aufgaben, Terminen, Notizen oder E-Mails im Jahr dazu. Möchte man hier spezielle Rechte einstellen, ist das durch diese Erweiterung möglich, birgt aber auch Gefahren beim Umgang, wenn man die Rechte nicht besonders beachtet.

Einstellen von Aktivitätenrechten #

Schreiben Sie eingehende und ausgehende E-Mails wie gewohnt über den E-Mail-Client.

Auf Basis der angeschriebenen Personen bzw. des Absenders der E-Mail werden automatisch eingestellte Standardrechte gesetzt. Möchten Sie hingegen abweichende Rechte für eine bei einem Objekt abgelegte E-Mail einrichten, wechseln Sie über die Links innerhalb der gesendeten oder empfangenen E-Mail zu dem entsprechenden Objekt und öffnen Sie die E-Mail.

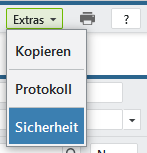

Wechseln Sie danach über den Button in die .

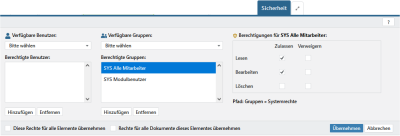

Stellen Sie für diese E-Mail die Sicherheit nach Ihren Bedürfnissen ein. Dies können Sie individuell über die Felder Verfügbare Benutzer oder Verfügbare Gruppen tun und jeweils die Berechtigungen setzen oder Sie nutzen die Drop-Down-Liste mit Ihren verfügbaren Zugriffslisten.

Sie nach jedem Zwischenschritt die Rechteeinstellungen.

Abschließend können Sie das Fenster schließen. Die abweichenden Rechte wurden für diese E-Mail übernommen.

Beschreibung der Objektrechte #

Einleitung Objektrechte #

Im TecArt CRM unterscheiden wir Objekte und Aktivitäten. Zu den Aktivitäten gehören Anrufe, Aufgaben, Termine, Notizen und E-Mails. Die Objekte bilden die Module, wie bspw. Kontakte, Projekte, Tickets, Angebote und Verträge. Die Vergabe und Bearbeitung der Rechte ist weitestgehend gleich gestaltet und damit allgemein gültig. Lediglich für die Dokumentenrechte gibt es erweiternde Informationen.

Über das Register Sicherheit in einem Objekt und unter > innerhalb einer Aktivität werden die möglichen Berechtigungen Lesen, Schreiben bzw. Bearbeiten und Löschen für jeden einzelnen Datensatz definiert.

Grundlagen der Rechtevergabe #

Als Benutzer des TecArt CRM müssen Sie sich nicht direkt um die ~Link~Zugriffsrechte für die einzelnen Datensätze kümmern. Meistens sind die grundlegenden Einstellungen durch Ihren Administrator über die Zugriffslisten vorgenommen worden. Es kann jedoch vorkommen, dass Sie einzelne Rechte aufgrund bestimmter Begebenheiten anpassen müssen. Diese Art der Rechtevergabe beschreiben die nachfolgenden Abschnitte.

Zugriffslisten #

Eine Möglichkeit, entsprechende Rechte für ein Objekt zu vergeben, ist über Zugriffslisten. Zugriffslisten sind eine Art Rechtemuster von voreingestellten Benutzer- und Gruppenrechten. Damit Sie als Ersteller oder Bearbeiter eines Objektes nicht komplizierte Rechte vergeben müssen, können Sie hier die Rechte über ein Drop-Down-Feld vergeben.

Erstellen Sie einen Datensatz neu oder haben Sie die Berechtigung ein Objekt bzw. eine Aktivität zu bearbeiten, befindet sich im Bearbeitungsmodus ein entsprechendes Drop-Down-Feld an der Stelle, an der Sie sonst sehen, wer den Datensatz angelegt oder zuletzt bearbeitet hat. Bei neuen Objekten bzw. Aktivitäten vergeben Sie an dieser Stelle die generellen Rechte. Bei bereits vorhandenen Datensätzen können Sie zwischen aufgeführten Zugriffslisten und keine Änderung wählen.

Einzelrechtvergabe über Sicherheit #

Die über die Zugriffslisten gesetzten Rechte können bei Bedarf durch den Ersteller eines Objektes über die Registerkarte Sicherheit des Objektes bzw. unter > innerhalb einer Aktivität geändert werden. Auf dieser Ansicht können Sie für jeden Benutzer oder ganze Gruppen individuelle Einstellungen vornehmen. Hier können Sie z. B. festlegen, dass Ihre Auszubildenden einen eingeschränkten Zugriff auf die Daten haben oder eine Abteilung diese nicht löschen darf.

Fügen Sie zunächst eine entsprechende Gruppe oder den gewünschten Kollegen hinzu. Wählen Sie diesen aus der Liste aus und verwenden Sie den Button . Markieren Sie danach den eben hinzugefügten Kollegen oder die Gruppe, so dass dieser farblich unterlegt ist und legen Sie rechts die entsprechenden Berechtigungen für Lesen, Bearbeiten und Löschen fest. Sie müssen in der Spalte Verweigern keine Haken setzen, wenn Sie nicht wollen, dass ein Benutzer ein Objekt z.B. nicht löschen soll. Beachten Sie dazu die nachfolgenden Hinweise. Schließen Sie Ihre Einstellungen für jeden Kollegen bzw. jede Gruppe durch ab, bevor Sie ggf. weitere Kollegen oder Gruppen einstellen.

Möchten Sie gegebene Berechtigungen einem Kollegen oder einer Gruppe wieder entziehen, können Sie die Rechte entweder einschränken über die Rechte Verweigern oder Sie diesen Kollegen oder die Gruppe aus der Liste der berechtigten Benutzer, nachdem Sie die gewünschte Auswahl getroffen haben. Bitte vergessen Sie am Ende nicht die Angaben zu .

Möchten Sie eine Person aus einer Gruppe ausschließen, fügen Sie zuerst diese Gruppe zu den berechtigten Gruppen hinzu und vergeben Sie die gewünschten Rechte. Wählen Sie jetzt den betreffenden Benutzer aus und fügen Sie diesen zu den berechtigten Benutzer hinzu. Nun können Sie Ihm dieselben Rechte verweigern. Schließen Sie Ihre gewünschten Einstellungen nach jedem Zwischenschritt mit ab.

Besonderheiten bei der automatischen Rechtevergabe im E-Mail Modul #

Wenn die Sicherheitsrechte für E-Mails aktiviert wurden, muss Ihr Administrator Zugriffslisten erstellen und diese jedem einzelnen E-Mail-Konten zuweisen. Wurde im E-Mail-Konto keine Zugriffsliste eingetragen, werden die Rechte von allen Zugriffslisten gezogen, die für den Mitarbeiter zur Verfügung stehen. Es werden sozusagen die Rechte der Zugriffslisten addiert. Darf ein Benutzer beispielsweise fünf Zugriffslisten anwenden und der Filter greift für sein eingerichtetes Konto, so werden alle Rechte aus den fünf Zugriffslisten, auf die entsprechende E-Mail übernommen. Zusätzlich wird der Benutzer in die berechtigten Benutzer übernommen. Sind keine Zugriffslisten für sämtliche Nutzer und Mailkonten hinterlegt, greift immer das Besitzrecht – der Empfänger wird also immer in die Liste der Berechtigten Benutzer mit Lese-, Bearbeitungs- und Löschrecht übernommen. Darüber hinaus haben Administratoren immer einen Zugriff auf die veröffentlichten E-Mails in den verschiedenen Modulen. Die entsprechenden Rechte werden erst nach der Ausführung eines Filters vergeben. Ob eine E-Mail gefiltert wurde, erkennen Sie an der E-Mail-Historie bzw. an dem kleinen Filtersymbol vor der E-Mail. Ist eine E-Mail noch ungefiltert im Posteingang, so existiert über eine geöffnete E-Mail unter dem Button der Eintrag nicht.

Um die Vorgehensweise der Rechtezuweisung verständlicher darzustellen, haben wir Ihnen einige Szenarien zusammengestellt.

| Szenario | Beschreibung | Zugriffsliste | Ergebnis |

|---|---|---|---|

| 1 | E-Mail geht direkt an die Geschäftsführung. | Zugriffsliste mit ausschließlichen Rechten der Geschäftsführung | Nur die Geschäftsführung sieht die E-Mail im Kontakt. |

| 2 | E-Mail geht an einen Mitarbeiter. | Zugriffsliste mit Rechten des Mitarbeiters und der Geschäftsführung | Mitarbeiter und die Geschäftsführung sehen die E-Mail im Kontakt. |

| 3 | E-Mail geht an Mitarbeiter und Geschäftsführung mit unterschiedlichen E-Mail-Konten. | Je Konto besteht eine eigene Zugriffsliste jeweils mit Rechten des Mitarbeiter und der Geschäftsführung, wie in den oberen beiden Zeilen angegeben | Die Rechte desjenigen (Geschäftsführung/Mitarbeiter) werden gesetzt, dessen Filter zuerst ausgeführt wird. Die Zugriffsrechte werden nicht addiert. Über das Filterprotokoll kann geprüft werden, welcher Filter gegriffen hat. |

| 3a | Wenn zuerst der Filter der Geschäftsführung reagiert, sieht der Mitarbeiter die E-Mail nicht im Kontakt. | ||

| 3b | Wenn zuerst der Filter des Mitarbeiters ausgeführt wurde, sehen der Mitarbeiter und die Geschäftsführung die E-Mail im Kontakt. |